Notre promesse

48 heures* pour disposer d’une cartographie de vos données sensibles exposées au risque de cyber piratage ou de cyber espionnage.

Nous combinons consulting, surveillance automatisée des menaces et analyse des accès d’utilisateurs à vos données stratégiques.

*En moyenne après consolidation de vos données.

Pourquoi avez-vous besoin d’aide ?

99%

de votre système d’information

Ce sont des centaines de milliers de répertoires ciblés par les pirates.

10,000,000+

d’accès informatiques

C’est ce qu’il faut analyser dans une organisation de taille moyenne.

1%

de vos données

Concerne des informations stratégiques nichées dans des millions d’autres.

4,5 millions

d’€uros

Ce coût moyen d’un vol représente une augmentation de 12,7 % par rapport à 2020.

200+

Web sites du Dark Net

C’est ce qu’il faut localiser notamment ceux qui visent votre entreprise.

99%

de votre système d’information

Ce sont des centaines de milliers de répertoires ciblés par les pirates.

10,000,000+

d’accès informatiques

C’est ce qu’il faut analyser dans une organisation de taille moyenne.

1%

de vos données

Concerne des informations stratégiques nichées dans des millions d’autres.

4,5 millions

d’€uros

Ce coût moyen d’un vol représente une augmentation de 12,7 % par rapport à 2020.

200+

Web sites du Dark Net

C’est ce qu’il faut localiser notamment ceux qui visent votre entreprise.

Comment IKAR vous accompagne avant qu’il ne soit trop tard ?

Données vitales

Nous localisons et classifions sujets, données, dépositaires stratégiques.

Détection

Nous détectons les employés qui sont visés par des cyber pirates.

Analyse

Nous analysons le risque qui pèse sur ce qui est vital.

Protection

Nous vous accompagnons dans la sanctuarisation de vos données confidentielles.

Supervision

Nous vous alertons dès qu'une menace est détectée.

Données vitales

Nous localisons et classifions sujets, données, dépositaires stratégiques.

Détection

Nous détectons les employés qui sont visés par des cyber pirates.

Analyse

Nous analysons le risque qui pèse sur ce qui est vital.

Protection

Nous vous accompagnons dans la sanctuarisation de vos données confidentielles.

Supervision

Nous vous alertons dès qu'une menace est détectée.

Pourquoi IKAR ?

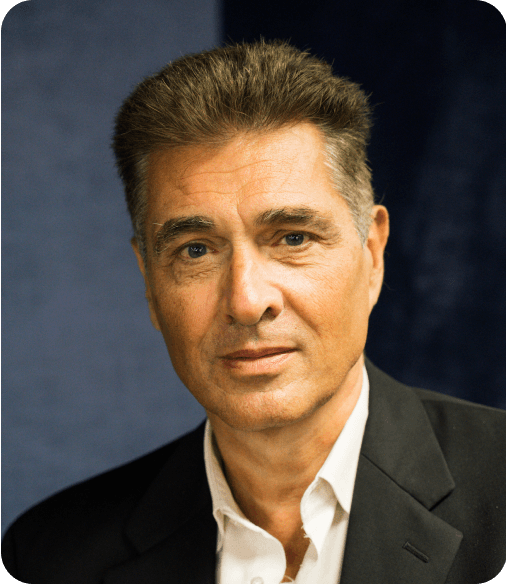

Dimitri NOKOVITCH

Président Directeur Général

1% de vos données environ concernent le secret des affaires. Systématiquement nous identifions des dépositaires qui sont une porte ouverte sur les informations stratégiques de nos clients.

Frédéric Pierucci

Directeur Général

Dans un monde de cyberattaques de plus en plus dommageables, de guerre économique exacerbée et d'incertitude juridique, vous ne pouvez compter que sur vous-même pour protéger vos actifs les plus précieux : vos employés et vos données.

Qui est concerné ?

DSI, RSSI

Évaluez et surveillez les risques en termes de données à protéger à tout prix.

Identifiez les utilisateurs exposés aux menaces et hiérarchisez les mesures correctives.

Et au-delà, supervisez les menaces en continu.

DPO

Localisez et classifiez rapidement les données stratégiques de votre organisation.

Passez en revue le besoin d’en connaître.

Disposez d'un catalogue d'actifs sensibles sanctuarisés dans un espace de partage sécurisé.

COMEX/VIP

Disposez d'indicateurs clés de performance sur la protection de vos données stratégiques.

Mettez en évidence les personnes clés à protéger contre les cyber pirates, l'espionnage et l'application de lois extraterritoriales (FCPA, FISA, ITAR…).

DSI, RSSI

Évaluez et surveillez les risques en termes de données à protéger à tout prix.

Identifiez les utilisateurs exposés aux menaces et hiérarchisez les mesures correctives.

Et au-delà, supervisez les menaces en continu.

DPO

Localisez et classifiez rapidement les données stratégiques de votre organisation.

Passez en revue le besoin d’en connaître.

Disposez d'un catalogue d'actifs sensibles sanctuarisés dans un espace de partage sécurisé.

COMEX/VIP

Disposez d'indicateurs clés de performance sur la protection de vos données stratégiques.

Mettez en évidence les personnes clés à protéger contre les cyber pirates, l'espionnage et l'application de lois extraterritoriales (FCPA, FISA, ITAR…).

Ne laissez pas votre organisation être la prochaine victime

”Parmi toutes les personnes ciblées dans le Dark Net, il y en a de plus précieuses que d’autres”

Quoi que vous fassiez pour protéger votre système d’information, les utilisateurs sont le maillon faible dont on retrouve les traces dans le Dark Net préalablement à des attaques de cyber pirates.

Leurs usages de l’Internet traduisent leur comportement à risque vis-à-vis de l’utilisation du SI de l’entreprise. Et ce risque est parfois amplifié quand on analyse leurs types de comptes.

Mais si les personnes ciblées peuvent être n’importe qui, certaines d’entre elles donnent accès aux clés du Royaume.

Et cela, les pirates ne peuvent souvent le deviner quand il s’agit de cadres intermédiaires ou de personnels opérationnels.

La technologie Armada prend de vitesse les pirates en s’intéressant avant tout aux dépositaires d’informations confidentielles qu’il faut sensibiliser au risque cyber, solliciter pour un changement de mot de passe en urgence en cas d’alerte, et protéger tout autant que les informations dont ils sont les contributeurs.

Nos services conseil et techniques vous accompagnent pour anticiper et réduire les risques qui pèsent sur ce que vous avez de plus précieux.

FAQs

Comment assurerez-vous la confidentialité et la protection de nos données stratégiques ?

Nous signons une NDA stricte et appliquons la confidentialité dans notre propre organisation. Notre outil en SaaS est implémenté chez les fournisseurs de Clouds Souverains ou sur votre site. Nous pouvons aussi vous aider à exploiter notre outil sans consulter vos données.

Qu'apportez-vous pour améliorer ma situation en matière de cybermenace ?

Notre plateforme surveille en permanence les empreintes numériques de vos employés dans le deep et dark web. Nous fournissons une vue des identités et des accès informatiques accessibles à des cyberpirates et notamment les accès aux données stratégiques par anticipation et a posteriori pour mener des investigations ciblées.

Que vendez-vous au juste ?

IKAR vend des prestations de conseil à très forte valeur ajoutée supportées par un outil d’IA. Mais au-delà des prestations de conseil, nous commercialisons des souscriptions SaaS de veille dans le Dark Net dont les données sont intégrées à celles de nos clients pour des analyses automatiques d’identités et d’accès exposées à un risque.

Nous avons acheté une solution d’analyse de serveurs de fichiers et appliquons une approche d’analyse de documents. Pourquoi changerions-nous pour la vôtre ?

Les outils d’analyse de serveurs de fichiers permettent d’effectuer des recherches semi-automatiques de répertoires et de fichiers. Des millions, voire des centaines de millions à analyser tout au long de projets pluriannuels laborieux et coûteux. Notre approche part des accès des utilisateurs qui sont nettement moins nombreux et qui permettent de cibler un nombre restreint de répertoires de documents pour mener des investigations ciblées et des recherches latérales dans des délais beaucoup plus rapides et à moindre coût.

Notre approche exploite les accès des utilisateurs qui sont nettement moins nombreux. Il permettent de cibler un nombre limité de référentiels de documents pour réaliser des investigations et des recherches latérales dans des délais beaucoup plus rapides et à moindre coût.

J'ai déjà un fournisseur de services sur Dark Net. Pourquoi ajouterais-je vos services ?

Nous allons bien au-delà d’un service d’alerte qui permet de réduire la surface d’attaque en gérant l’authentification d’utilisateurs ciblés par des cyber pirates. Nous apportons le détail des accès informatiques et des données stratégiques exposées à un risque. Qu’il soit a posteriori ou d’actualité.

Comment classifier des informations confidentielles alors que nos métiers peinent ?

Nous combinons une méthodologie spécifique d'analyse, de détection de modèles et de localisation d'expressions dans le Big Data.

Nous analysons les accès aux informations : techniques, commerciales, juridiques, financières, stratégiques et organisationnelles. Ce qui concerne les clients, les résultats financiers, les brevets, les dossiers RH, les contrats dispose de niveaux de classification habituellement élevés. Avec des partenaires technologiques nous scannons le contenu des fichiers contenus dans des répertoires ciblés pour valider une première analyse, puis nous simplifions la validation des résultats par des experts métiers.

Comment faites-vous pour analyser les découvertes du Dark Net et les informations internes ?

Très simplement mais en surmontant des défis gigantesques grâce à une expertise approfondie en gestion des identités, en IA et en analytique.

Avec les adresses e-mail professionnelles, nous associons données du Dark Net et enregistrements d'identité. Puis nous mettons en évidence les droits d’accès des utilisateurs ciblés par des attaques de phishing ou de mots de passe par force brute. Et notamment ceux qui concernent des systèmes sensibles et des répertoires partagés contenant des fichiers confidentiels.

Pourriez-vous nous parler de votre outil d'IA ?

Armada s'inspire du biomimétisme. Elle génère des essaims d'agents qui se répartissent la charge de travail d'intégration de données, de détection de patterns, de simulation, d’analyse en appliquant des arbres de décision et des algorithmes. Elle réalise une analyse rapide et des recommandations compréhensibles de remédiation et de protection.

Demandez des retours d’expérience dans des organisations de taille moyenne, grande et très grande. Vous serez étonné.

Chaque mois des dizaines de menaces visent vos actifs stratégiques.

N’attendez pas d’être la prochaine organisation victime d’un vol de données vitales.

Téléphone

Mobile: 33+ 6 33 30 38 11

Hotline: 33+ 9 82 28 31 52

Formulaire de contact IKAR

Copyright 2022. IKAR Holding. Tous droits réservés.